【PR】当Webサイトのコンテンツにはプロモーション(広告)が含まれています

スポンサードサーチ

先日、EC-CUBE公式プラグイン(EC-CUBE3.0系)における脆弱性の発覚と対応方法が判明したものに対して、2021年6月22日に「【重要】「EC-CUBE 4.0.6」リリースおよびEC-CUBE 3.0系・4.0系における脆弱性のお知らせ」と題して「EC-CUBE 4.0.6」がリリースされましたが、こちらに脆弱性が判明しました。

情報処理推進機構(IPA)セキュリティセンターとJPCERTコーディネーションセンター(JPCERT/CC)により株式会社イーシーキューブが提供するEC-CUBE公式プラグインの「帳票出力プラグイン」「メルマガ管理プラグイン」「カテゴリコンテンツプラグイン」では、それぞれ「CVE-2021-20742」「CVE-2021-20743」「CVE-2021-20744」の脆弱性が存在することが報告されています。

EC-CUBE公式プラグイン(EC-CUBE3.0系)における脆弱性の発覚と対応方法

目次

EC-CUBE 4.0.6の脆弱性

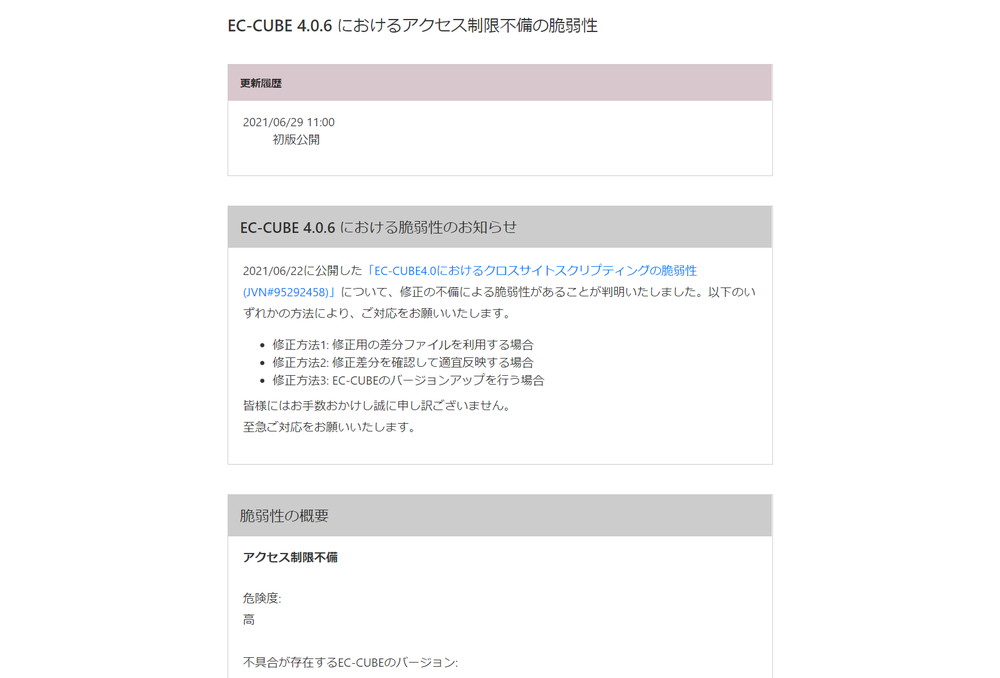

EC-CUBEの公式サイトによると、2021/06/22に公開した「EC-CUBE4.0におけるクロスサイトスクリプティングの脆弱性(JVN#95292458)」について、修正の不備による脆弱性があることが判明いたしたようです。

2021/06/22に公開した「EC-CUBE4.0におけるクロスサイトスクリプティングの脆弱性(JVN#95292458)」について、修正の不備による脆弱性があることが判明いたしました。以下のいずれかの方法により、ご対応をお願いいたします。

EC-CUBE 4.0.6 におけるアクセス制限不備の脆弱性

脆弱性の概要

脆弱性は、アクセス制限不備となり、危険性が高い物ですので、すぐに対応が必要です。

不具合が存在するEC-CUBEのバージョンは、4.0.6で、 2021年6月29日 11:00 までに「EC-CUBE4.0におけるクロスサイトスクリプティングの脆弱性(JVN#95292458)」の修正を適用していた場合、本脆弱性の対象となります。

参照:EC-CUBE4.0におけるクロスサイトスクリプティングの脆弱性(JVN#95292458)

対応方法

対応には、最新版EC-CUBE4.0.6-p1を利用するか、修正パッチを適用が必要です。

対応方法は、公式から3つが提示されています。

修正方法1: 修正用の差分ファイルを利用する場合

開発環境がある場合は、まず開発環境での対応が推奨されています。

以下の手順に従って、修正ファイルの反映します。

- 修正ファイルのダウンロード修正ファイルをダウンロード。

修正ファイルダウンロード (4.0.6用)

ダウンロードして解凍すると、以下の修正ファイルがあります。- .htaccess

- EC-CUBEファイルのバックアップあらかじめEC-CUBEファイル全体のバックアップ。※作業中はメンテナンスモードに切り替えることが推奨されています。

- 修正ファイルの反映以下のファイルを上書き更新してください。上書きするファイル

- .htaccess※EC-CUBE本体のカスタマイズをしている場合、修正箇所の差分をご確認のうえでの反映が推奨されています。

※開発環境がある場合は、開発環境での反映・動作確認を行った後に、本番環境への反映が推奨されています。

- .htaccess※EC-CUBE本体のカスタマイズをしている場合、修正箇所の差分をご確認のうえでの反映が推奨されています。

- 動作確認管理画面にログインし、基本操作が正常に行えることを確認。※メンテナンスモードにしていた場合は解除。

修正方法2: 修正差分を確認して適宜反映する場合

EC-CUBE本体のソースコードをカスタマイズされている方向けです。

下記のコード差分情報を参照して頂き、必要な箇所に修正を反映してください。

修正差分の反映対象ファイル.htaccess 3〜18行目

変更前

<FilesMatch "^composer|^COPYING|^\.env|^\.maintenance|^Procfile|^app\.json|^gulpfile\.js|^package\.json|^package-lock\.json|web\.config|^Dockerfile|^\.editorconfig|\.(ini|lock|dist|git|sh|bak|swp|env|twig|yml|yaml|dockerignore|sample)$"> order allow,deny deny from all </FilesMatch> <Files ~ "/index.php"> order deny,allow allow from all </Files> <FilesMatch "(?<!\.gif|\.png|\.jpg|\.jpeg|\.css|\.ico|\.js|\.svg|\.map)$"> SetEnvIf Request_URI "/vendor/" deny_dir Order allow,deny Deny from env=deny_dir Allow from all </FilesMatch> 変更後

<Files ~ "/index.php"> order deny,allow allow from all </Files> <FilesMatch "(?<!\.gif|\.png|\.jpg|\.jpeg|\.css|\.ico|\.js|\.svg|\.map)$"> SetEnvIf Request_URI "/vendor/" deny_dir Order allow,deny Deny from env=deny_dir Allow from all </FilesMatch> <FilesMatch "^composer|^COPYING|^\.env|^\.maintenance|^Procfile|^app\.json|^gulpfile\.js|^package\.json|^package-lock\.json|web\.config|^Dockerfile|^\.editorconfig|\.(ini|lock|dist|git|sh|bak|swp|env|twig|yml|yaml|dockerignore|sample)$"> order allow,deny deny from all </FilesMatch>修正方法3: EC-CUBEのバージョンアップを行う場合

EC-CUBE 4.0.6-p1以降の最新版にバージョンアップすることで、本件の脆弱性は修正されます。

公式サイトのダウンロードページから最新バージョンをダウンロードして利用してください。

開発ドキュメント「バージョンアップ」の手順を参考に、EC-CUBEのバージョンアップをしてください。

ECサイト&マーケットプレイスサイトを低コスト・短納期で構築するなら

多言語・多通貨対応ECサイト&マーケットプレイスサイト構築パッケージ CS-Cart は、B2C、B2B、B2B2C、B2B2Bのどのビジネスモデルにも対応したECサイト&マーケットプレイスサイトを低コスト・短納期で構築が可能です。

ECサイトやマーケットプレイスサイトの構築を検討している場合には、是非ご検討ください。

経営課題の解決でお困りではありませんか?

DXを始めとするITを使った経営課題の解決が上手くいっていない企業は数多くあります。

それは、単なるソリューションの導入や、社内人材への丸投げとなっており、課題解決がゴールになっていないからです。

そのためには、経営とITを理解した人材が、経営者層と共に取り組み、経営者の頭の中を可視化することが必須要件です。

現在、1時間の無料オンライン・コンサルティングを実施しております。

是非この機会にご相談ください。

経営課題を解決するWebサイト構築の最適解は?

経営課題を解決するWebサイトとは、何をおいてもWebサイトに集客する事が必須要件です。

そうなると、最強のWebサイトとは「検索エンジンへの登録と分析、GA4での現状分析ができ、集客のための実施施策に落とし込みができ、コンバージョンに繋げられ、改善の分析ができるWebサイト」一択です。

まずは、現状のWebサイトが経営課題を解決することができるのかをまずご相談ください。

ECサイトの最適解はクライアント毎に異なります

経営課題を解決する最適なECサイト、越境ECサイト、BtoB ECサイト、マーケットプレイスを構築するためのシステムは、クライアント毎に異なります。

まずは、御社にとって経営課題を解決するには、どういったシステムが必要であり、ASP、SaaS、パッケージ、フルスクラッチのどれが最適なのかの検証が必要です。

スポンサードサーチ